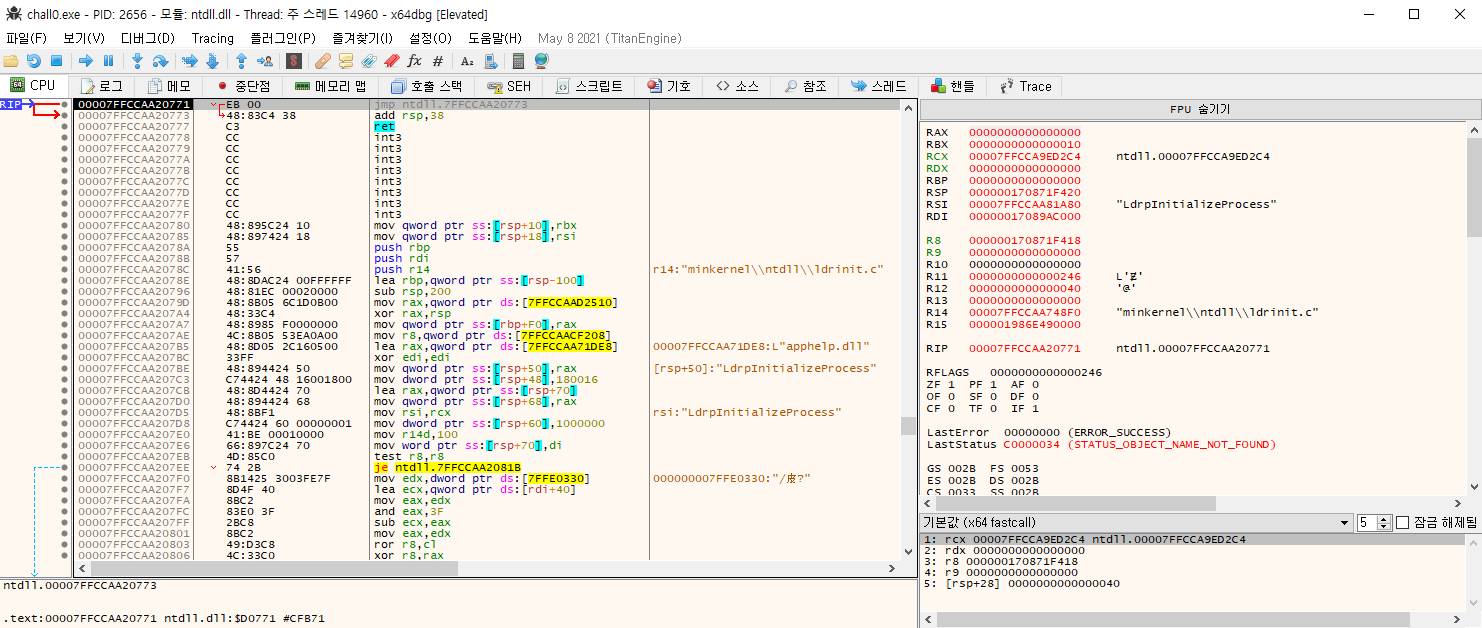

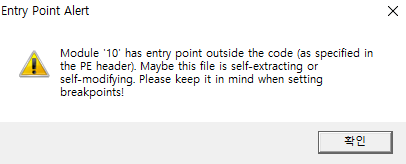

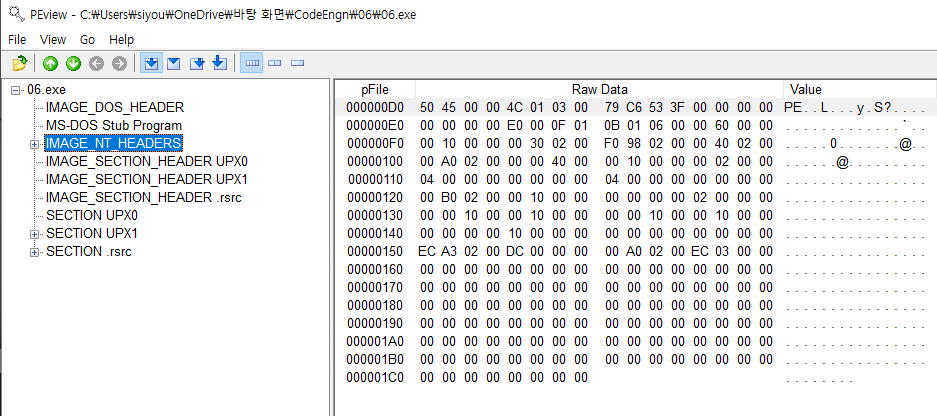

문제 ; 이 문제는 사용자에게 문자열 입력을 받아 정해진 방법으로 입력값을 검증하여 correct 또는 wrong을 출력하는 프로그램이 주어집니다. 해당 바이너리를 분석하여 correct를 출력하는 입력값을 찾으세요! 64비트 exe 프로그램이므로, ollydbg만 있는 경우 하단의 링크를 통해 프로그램을 다운받자! https://sourceforge.net/projects/x64dbg/ x64dbg Download x64dbg for free. An open-source x64/x32 debugger for windows. An open-source x64/x32 debugger for windows. Development is done on GitHub (https://github.com/x64dbg..