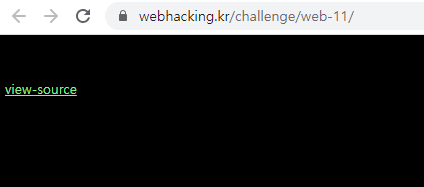

27번은 SQL Injection 문제이다. view-source를 통해 소스코드를 보자. 위의 소스코드를 보면, 1) /#|select|\(| |limit|=|0x/i 가 필터링 되고, 2) no 값에 입력값이 들어가고, 3) no=2가 되면 admin으로 인식되면서 문제가 풀리는 것을 알 수 있다. SQL 문장을 좀 더 자세히 보자. select id from chall27 where id='guest' and no=({$_GET['no']})") $_GET['no']가 입력값이고, no에 들어가는 값이 ()로 묶이는 것을 볼 수 있다. 우리는 no에 2라는 값을 넣어야 하기 때문에 where문에서 기존에 적혀 있던 값은 무효화 하고 no=2를 넣어주어야 한다. 즉, 아래와 같은 값을 넣는 것이다. ..